UID1

性别保密

注册时间2013-7-10

最后登录1970-1-1

回帖0

在线时间 小时

精华

SB

威望

随币

成长值: 50580 成长值: 50580

|

马上注册,结交更多好友,享用更多功能,让你轻松玩转社区。

您需要 登录 才可以下载或查看,没有账号?立即注册

x

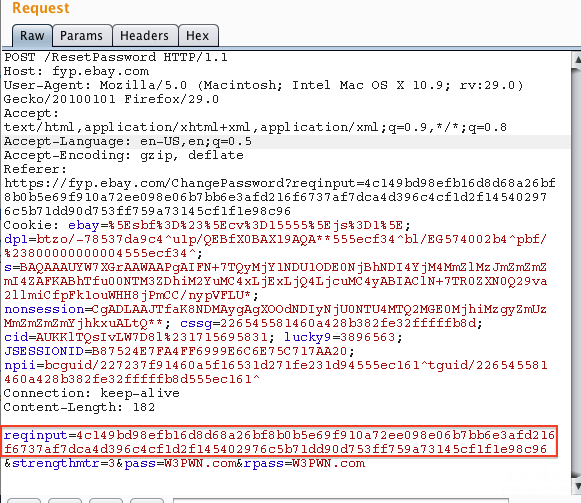

<div id="aim11774257782756912447" style="font-family: Arial, Helvetica, sans-serif; font-size: 13px; line-height: 26.399999618530273px; background-color: rgb(249, 247, 245);"><div dir="ltr"><h2 style="font-size: 1.3em; padding-top: 15px; padding-bottom: 5px;">THN披露由埃及研究者亚西尔·阿里·“四个月前发现了一个严重的安全漏洞,它可以用来破解任何的eBay帐户的详情。</h2><p style="font-size: 1em; margin-bottom: 10px;">埃及安全研究人员“亚西尔·阿里·”四个月前上报的黑客团队新闻门户网站易趣系统中的严重漏洞,可以用来以威胁演员打它的用户。</p><p style="font-size: 1em; margin-bottom: 10px;">研究人员证实了同事THN缺陷的存在,但避免公开的过程中,以利用它的原因很明显。今年五月,易趣遭受了重大的<a title="一系列新的重要的eBay漏洞仍然威胁着145M的用户" href="http://securityaffairs.co/wordpress/25177/hacking/critical-ebay-vulnerabilities.html" target="_blank" style="text-decoration: none; color: rgb(66, 101, 167); font-weight: bold;">数据泄露</a> ,并在同一时期,安全专家发现了影响eBay的用户另外三个严重漏洞。</p><div><span id="9cbe3de5-2b57-4b67-a544-4ba21954b888" class="GINGER_SOFTWARE_mark">易趣</span>承认,网络攻击已因公司数据库的违规影响全球近1.45亿的注册用户,在回应易趣立即要求客户更改他们的密码。</div><p style="font-size: 1em; margin-bottom: 10px;">一旦固定的缺陷,如许, <a title="http://thehackernews.com/2014/09/hacking-易趣,accounts.html" href="http://thehackernews.com/2014/09/hacking-ebay-accounts.html" target="_blank" style="text-decoration: none; color: rgb(66, 101, 167); font-weight: bold;">THN</a> 分享了由亚西尔·阿里·阐释过程的细节,今天公布它。该漏洞<a title="http://yasserali.com/?p=28" href="http://yasserali.com/?p=28" target="_blank" style="text-decoration: none; color: rgb(66, 101, 167); font-weight: bold;">发现</a>由 <i>亚西尔· </i><a href="http://yasserali.com/?p=28" target="_blank" rel="nofollow" style="text-decoration: none; color: rgb(66, 101, 167); font-weight: bold;">发现</a>可能让黑客重置所有eBay用户的账号密码,无需任何用户交互。阿里解释说,潜在的攻击者必须知道唯一的登录电子邮件ID或被害人的用户名,以影响其帐户。</p><p style="font-size: 1em; margin-bottom: 10px;"> </p><p style="text-align: center; font-size: 1em; margin-bottom: 10px;"><a href="http://securityaffairs.co/wordpress/wp-content/uploads/2014/09/eBay-hack.png" style="text-decoration: none; color: rgb(66, 101, 167); font-weight: bold;">

</a></p><p style="font-size: 1em; margin-bottom: 10px;"> </p><p style="font-size: 1em; margin-bottom: 10px;"><span id="b1e4319b-d5c5-4ca7-a3b3-a8ceb9efa505" class="GINGER_SOFTWARE_mark">密码重置程序</span>开始的重定向用于将“密码重置”页面,在这里<span id="d0491da0-745c-4d68-8fdf-01823d4bc721" class="GINGER_SOFTWARE_mark">易趣页面</span>首先生成一个随机码值作为HTML表单参数“ <span id="b927c0aa-bf28-4b9e-86ee-22e96f23da98" class="GINGER_SOFTWARE_mark">reqinput</span> “,这是可见的,攻击者如使用浏览器的检查元素很好的工具。</p><p style="font-size: 1em; margin-bottom: 10px;"><br></p><p style="font-size: 1em; margin-bottom: 10px;">一旦用户提供自己的用户名并点击提交按钮,易趣产生第二随机码,这是只能由用户已知的,并发送代码以及与已注册的电子邮件地址密码重置链接到eBay的用户。</p></div></div><div id="aim21774257782756912447" style="font-family: Arial, Helvetica, sans-serif; font-size: 13px; line-height: 26.399999618530273px; background-color: rgb(249, 247, 245);"><p style="font-size: 1em; margin-bottom: 10px;">然后用户点击通过电子邮件的密码重置链接接收将被重定向到一个eBay网页,其中要求<span id="6031336c-a7d4-47f3-8c99-93497dd757e7" class="GINGER_SOFTWARE_mark">以</span>用户为完成密码重设程序,他的eBay帐户提交一个新的密码并确认。</p><p style="font-size: 1em; margin-bottom: 10px;">亚西尔发现的,而不是使用秘密代码,新密码的HTTP请求发送相同的各“ <i>reqinput</i> “已经被eBay产生的,当用户点击重置密码值。但是,攻击者已经知道了使用它可能会损害受害人的户口本的价值,主要表现在视频POC。</p><div></div><div style="text-align: center;"><a href="http://securityaffairs.co/wordpress/wp-content/uploads/2014/09/eBay-hack-2.png" style="text-decoration: none; color: rgb(66, 101, 167); font-weight: bold;">

</a></p><p style="font-size: 1em; margin-bottom: 10px;"> </p><p style="font-size: 1em; margin-bottom: 10px;"><span id="b1e4319b-d5c5-4ca7-a3b3-a8ceb9efa505" class="GINGER_SOFTWARE_mark">密码重置程序</span>开始的重定向用于将“密码重置”页面,在这里<span id="d0491da0-745c-4d68-8fdf-01823d4bc721" class="GINGER_SOFTWARE_mark">易趣页面</span>首先生成一个随机码值作为HTML表单参数“ <span id="b927c0aa-bf28-4b9e-86ee-22e96f23da98" class="GINGER_SOFTWARE_mark">reqinput</span> “,这是可见的,攻击者如使用浏览器的检查元素很好的工具。</p><p style="font-size: 1em; margin-bottom: 10px;"><br></p><p style="font-size: 1em; margin-bottom: 10px;">一旦用户提供自己的用户名并点击提交按钮,易趣产生第二随机码,这是只能由用户已知的,并发送代码以及与已注册的电子邮件地址密码重置链接到eBay的用户。</p></div></div><div id="aim21774257782756912447" style="font-family: Arial, Helvetica, sans-serif; font-size: 13px; line-height: 26.399999618530273px; background-color: rgb(249, 247, 245);"><p style="font-size: 1em; margin-bottom: 10px;">然后用户点击通过电子邮件的密码重置链接接收将被重定向到一个eBay网页,其中要求<span id="6031336c-a7d4-47f3-8c99-93497dd757e7" class="GINGER_SOFTWARE_mark">以</span>用户为完成密码重设程序,他的eBay帐户提交一个新的密码并确认。</p><p style="font-size: 1em; margin-bottom: 10px;">亚西尔发现的,而不是使用秘密代码,新密码的HTTP请求发送相同的各“ <i>reqinput</i> “已经被eBay产生的,当用户点击重置密码值。但是,攻击者已经知道了使用它可能会损害受害人的户口本的价值,主要表现在视频POC。</p><div></div><div style="text-align: center;"><a href="http://securityaffairs.co/wordpress/wp-content/uploads/2014/09/eBay-hack-2.png" style="text-decoration: none; color: rgb(66, 101, 167); font-weight: bold;">

</a></div><div></div><div><div class="separator"></div><p style="text-align: center; font-size: 1em; margin-bottom: 10px;"><a href="http://securityaffairs.co/wordpress/wp-content/uploads/2014/09/eBay-hack-3.png" style="text-decoration: none; color: rgb(66, 101, 167); font-weight: bold;">

</a></div><div></div><div><div class="separator"></div><p style="text-align: center; font-size: 1em; margin-bottom: 10px;"><a href="http://securityaffairs.co/wordpress/wp-content/uploads/2014/09/eBay-hack-3.png" style="text-decoration: none; color: rgb(66, 101, 167); font-weight: bold;">

</a></p><p style="font-size: 1em; margin-bottom: 10px;">在视频中可以看到阿里的目标是一个THN临时帐户的电子邮件地址[email protected],他开始了“密码重置”程序注意到了“ <span id="2092a79a-0e7b-49b6-88d5-3f461a3b243e" class="GINGER_SOFTWARE_mark">reqinput</span>从检查元素的值。</p></div><div>一旦抓住了“ <i>reqinput</i> “研究者重定向一个新的HTTP请求到服务器易趣在 <span id="11eb160a-9622-4516-8869-9f99664e06ea" class="GINGER_SOFTWARE_mark">密码重置表单动作</span> 制作的“ <i>reqinput</i> “的价值,新密码,确认密码和密码强度参数。</div><div></div><div>发现可能被利用为大规模的自动攻击的脆弱性,它只是要知道,可以检索从违反五月账户数据库中获取有效易趣的ID。</div><div><br></div><div><br></div><div>来源:http://securityaffairs.co/wordpr ... g-ebay-account.html</div></div>

</a></p><p style="font-size: 1em; margin-bottom: 10px;">在视频中可以看到阿里的目标是一个THN临时帐户的电子邮件地址[email protected],他开始了“密码重置”程序注意到了“ <span id="2092a79a-0e7b-49b6-88d5-3f461a3b243e" class="GINGER_SOFTWARE_mark">reqinput</span>从检查元素的值。</p></div><div>一旦抓住了“ <i>reqinput</i> “研究者重定向一个新的HTTP请求到服务器易趣在 <span id="11eb160a-9622-4516-8869-9f99664e06ea" class="GINGER_SOFTWARE_mark">密码重置表单动作</span> 制作的“ <i>reqinput</i> “的价值,新密码,确认密码和密码强度参数。</div><div></div><div>发现可能被利用为大规模的自动攻击的脆弱性,它只是要知道,可以检索从违反五月账户数据库中获取有效易趣的ID。</div><div><br></div><div><br></div><div>来源:http://securityaffairs.co/wordpr ... g-ebay-account.html</div></div> |

|